به گزارش وبگاه اخبار امنیتی فنآوری اطلاعات و ارتباطات به نقل از securityweek :

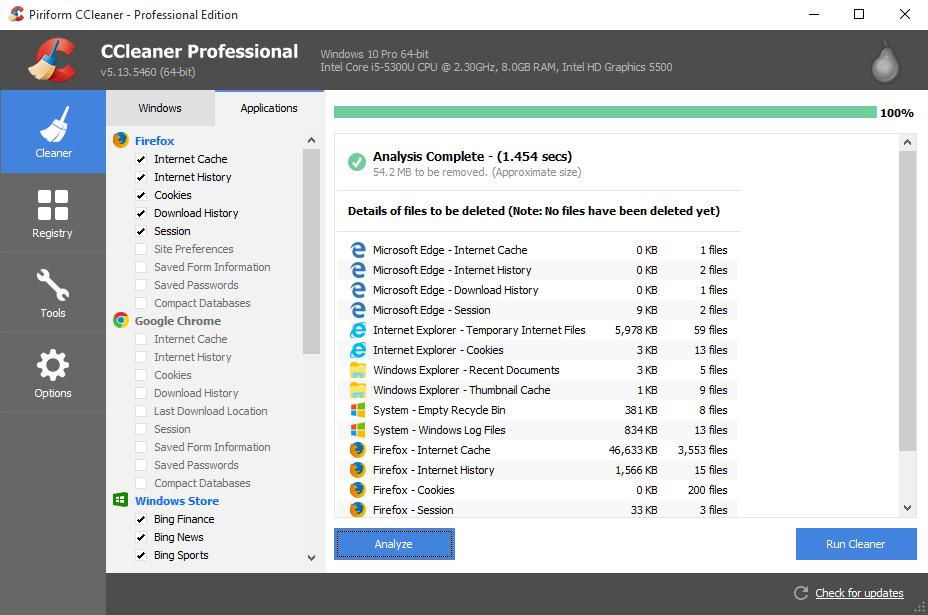

براساس یک گزارش جدید، حملهی زنجیرهی تامین پیشرفته که در نتیجهی آن میلیونها کاربر یک نسخهی حاوی درب پشتی از CCleaner محبوب که یک نرمافزار مفید برای رایانهی شخصی است را بارگیری کردند، کار نفوذگران تحت حمایت دولت چین بوده است. این حمله در اوایل ماه ژوئیه، با نفوذ در کارگزار CCleaner آغاز شد که به نفوذگران اجازه میداد تا کدهای پنهانی را در دو نسخه از این ابزار اضافه کنند، این دو نمونه CCleaner نسخهی ۳۲ بیتی ۵.۳۳.۶۱۶۲ و ابر CCleaner نسخهی ۱.۰۷.۳۱۹۱ بودند. بین ۱۵ آگوست و ۱۲ سپتامبر، بیش از ۲٫۲۷ میلیون کاربر این پروندههای آلوده را بارگیری کردهاند.

تحقیق دربارهی این حمله نشان داد که کدهای دارای درب پشتی در مرحلهی اول کاربران تعیین شده را به خطر میاندازد و در مرحلهی دوم باردادهای را به تعداد اندکی از اهداف انتخاب شده تحویل میدهد. پس از کشف یک پشتیبان از یک پایگاهدادهی حذف شده که حاوی اطلاعاتی دربارهی دستگاههای آلوده بود، محققان دریافتند که در مجموع حدود ۱٫۷ میلیون ماشین منحصربهفرد براساس آدرس مک، به کارگزار دستور و کنترل گزارش شدهاند. با این حال، بار دادهی مرحلهی دوم فقط برای ۴۰ مورد از آنها بهکار رفته بود. مدت کمی پس از آغاز تحقیقات، محققان با بررسی حادثهی پیش آمده، ارتباطاتی با یک گروه شناختهشدهی نفوذگران چینی را کشف کردند، اما به صورت رسمی این حمله را به نفوذگران چینی نسبت ندادند. اکنون، محققان Intezer نشان دادند که این حمله توسط دولت حمایت شده و میتواند به نفوذگران چینی نسبت داده شود که که بخشی از گروه Axiom هستند.

همچنین به گروه APT۱۷ یا DeputyDog اشاره میکند که قبلا با حملهی Operation Aurora که در سال ۲۰۰۹ میلادی آغاز شد در ارتباط بوده است. این حمله شرکتهای بزرگی مانند گوگل، سامانههای ادوبی، شبکههای جونیپر، رکاسپیس، یاهو و سیمانتک، نورثروپ گرومن و داو کمیکال را هدف قرار داده بود. این گروه در حملات زنجیرهی تامین متخصص بود و حملهی Operation Aurora به عنوان یکی از پیچیدهترین حوادث در نظر گرفته میشود. طبق گفتهی Intezer، پس از اینکه اولین بارداده، که درب پشتی در نصبکننده است، کد مشترکی با گروه Axiom را نشان داد. یک تجزیه و تحلیل بار دادهی مرحلهی دوم که در حملهی CCleaner مورد استفاده بوده، یک ارتباط واضح با نفوذگران چینی را عرضه کرد.

در زمان بررسی درب پشتی، محققان اجرای کد منحصربهفردی را کشف کردند که قبل از این فقط در گروه APT۱۷ استفاده شده بود و در هیچ مخزن عمومی نبود. اکنون، آنها نشان میدهند که بار دادهی مرحلهدوم شامل کدی است که دقیقا با بدافزار APT۱۷ که قبلا دیده شده، مطابقت دارد. جی روزنبرگ از Intezer نوشت: «نویسنده احتمالا از رونوشت این کد استفاده کرده که اغلب این اتفاق برای جلوگیری از دوبارهکاری اتفاق میافتد، منظور از دوبارهکاری، بازنویسی یک کد مشابه برای یک عملکرد مشابه است. به دلیل منحصربهفرد بودن این کد مشترک، ما قویا نتیجه میگیریم که این کد توسط همان مهاجم نوشته شده است.»

تجزیه و تحلیل بار دادهی مرحلهی دوم نشان داد که یکی از ماژولهای از کار افتاده، درب پشتی دیگری است که برای ارتباط با تعداد کمی از دامنهها طراحی شده است. آن همچنین به یک IP متصل میشود تا بار دادهی بعدی را بگیرد که محققان تاکنون نتوانستهاند آنرا شناسایی کنند. روزنبرگ نتیجه میگیرد: «پیچیدگی و کیفیت این حملهی خاص، ما را به سمت این نتیجهگیری سوق میدهد که به احتمال زیاد این حمله دارای حمایت مالی است. با توجه به این مدرک جدید، این بدافزار میتواند به گروه Axiom نسبت داده شود، این مدارک ناشی از ماهیت خود این حمله و کد خاصی که در سراسر این حمله دوباره مورد استفاده قرار گرفته و فناوری ما توانست آنرا کشف کند.»